El viernes volvió a ser el día de pánico para los administradores de sistemas de medio mundo. Si hace tres décadas, los temores se producían por Viernes 13, un virus que permanecía latente y se activaba cada viernes 13, el considerado día de la mala suerte anglosajón, en esta ocasión ha sido el programa Wanna Cry (quiero llorar, en inglés), un ransomware que increptó ordenadores de medio mundo en un ataque indiscriminado que afecta sobre todo a las grandes empresas.

Hubo casos de infección en grandes empresas en España, en la red de hospitales del Reino Unido, en universidades en Italia (Milán), en Estados Unidos y entre empresas y particulares en Rusia, Portugal (la operadora Portugal Telecom), Turquía, Vietnam, Ucrania y Taiwán. Según Karspersky habría más de 45.000 casos en 74 países, y el número sigue creciendo. El programa tiene versiones en 28 idiomas, según la empresa de antivirus Avast.

La primera noticia del ataque del virus en España salió de Telefónica, donde Wanna Cry obligó a apagar ordenadores de la red interna y a desconectar otros que pudieran haberse infectado con el programa malicioso, como admitió la compañía, que tuvo que enviar a muchos empleados a casa para revisar los ordenadores. En las redes sociales aparecieron otros nombres de grandes empresas del Ibex, como BBVA, Iberdrola y Banco Santander. La mayoría negaron haber recibido el virus pero otras fueron confirmando que estaban auditando sus sistemas para encontrar si podrían haber sido infectados.

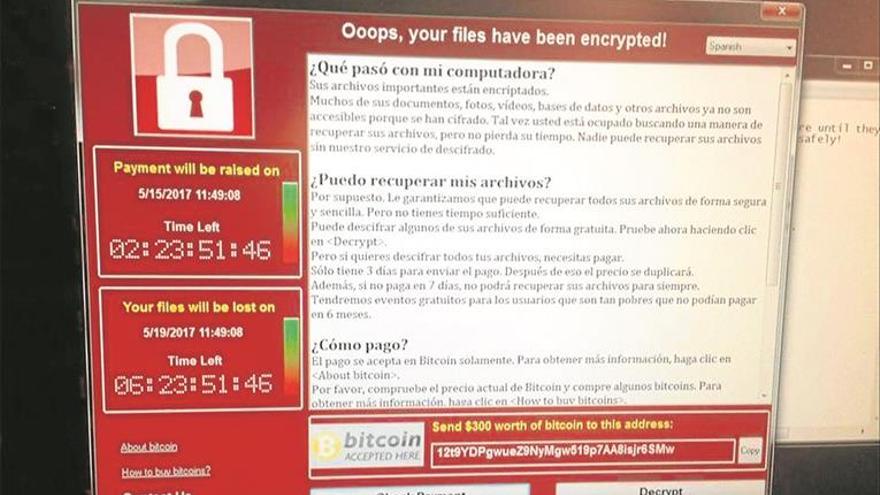

ALERTA // A mediodía, el Centro Nacional de Seguridad, encargado de la ciberdefensa nacional, alertaba del ataque informático, confirmaba que había sido masivo y que se trataba de una variante del ransomware Hdracrypt llamada WannaCry, que tenía la capacidad de replicarse a sí mismo dentro de una red y que exigía el pago de un rescate de 300 dólares (275 €) en bitcoins (una moneda a la que es muy difícil seguir el rastro) para desencriptar los archivos que el virus había cifrado.

El programa afecta a sistemas con sistema operativo o servidores Windows y se aprovecha de una vulnerabilidad que existe desde el 2009 y sobre la que Microsoft advirtió el pasado 14 de abril, cuando publicó un parche que debía ser instalado para solucionar el problema. La actualización, de las consideradas «críticas», es decir, obligatoria, afecta a todas las versiones de Windows.

Según el Instituto Nacional de Ciberseguridad (Incibe), dependiente del Ministerio de Energía, el ataque afectó a ordenadores concretos y hubo pocas incidencias a niveles de toda una red, aunque sí se pararon varios sistemas informáticos y se desconectaron ordenadores por precaución. Según Incibe, el ransomware no afectó «ni a la prestación de servicios, ni a la operativa de redes, ni al usuario de dichos servicios, ni hubo fuga de datos. También se activaron las alertas ante posibles incidencias en las llamadas infraestructuras críticas, como ocurrió en los hospitales del Reino Unido, que tuvieron que cerrar servicios.